Améliorer la sécurité avec un TAP virtuel, Visibilité et Environnement Virtualisé

Problématique :

Les spécialistes de la sécurité informatique éprouvent des difficultés croissantes à conserver la visibilité sur les données circulant au sein des réseaux entreprises. Les outils de sécurité voient difficilement le trafic réseau à cause de l’augmentation du cryptage SSL mais aussi parce que les réseaux des data center sont hautement commutés, hautement redondants et répartis sur plusieurs sites.

Lorsque l’on manque de visibilité, des outils tels que les systèmes IDS, IPS et les Data Loss Prevention Systems ainsi que les couches applicatives et les pare-feux UTM sont inefficaces. D’autant que les outils réseau de sécurité ne sauvegardent pas d’informations exploitables.

L’utilisation croissante de serveurs virtuels s’est avérée être un obstacle supplémentaire à la visibilité du réseau et à la sécurité. Le problème fondamental réside dans le fait que les meilleures pratiques en virtualisation de serveurs nécessitent la création de grands groupes de systèmes de traitement homogènes virtuels associés à des réseaux SAN haut-débit. Le gestionnaire de services de virtualisation déploie des VM invitées à travers ces hôtes virtuels en utilisant une combinaison de ressources réservées et de load-balancing optimisant ainsi l’utilisation des hôtes virtuels et des réseaux SAN. Les équipes serveur gèrent les ressources limitées du CPU, de la mémoire, et du disque et ne souhaitent pas être limitées par la topologie du réseau, les sous-réseaux et les VLAN. En d’autres termes, la virtualisation des serveurs ira à coup sûr de paire avec la perte de visibilité du trafic circulant entres les VM invitées. Les équipes réseau peuvent exiger que certains types de VM soient liés à certains hôtes virtuels ce qui contraindrait la redirection d’une partie du trafic inter-VM vers une connexion réseau physique qui pourrait être capturée via un tap et être monitorée.

Cependant, ces contraintes n’optimisent pas et réduisent l’efficacité de la virtualisation. C’est le lourd prix à payer pour les équipes serveur si elles veulent que les équipes réseau & la sécurité puissent faire leur travail. Les équipes réseau & sécurité doivent trouver des méthodes permettant de maintenir la visibilité sans interférer dans la conception et le déploiement des services virtuels.

Gagner de la Visibilité dans les Environnements Virtuels

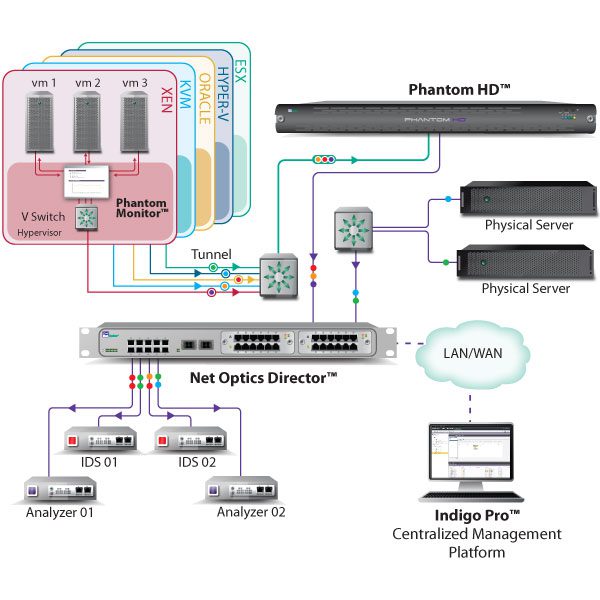

Le Tap Virtuel Phantom est l’outil idéal pour les responsables sécurité qui ont besoin de visibilité dans les environnements hautement virtualisés. Le tap Phantom, surtout lorsqu’il est utilisé avec le tap Director, offre les mêmes services fournis par les technologies de tap hardware et de port mirroring habituellement utilisés dans les réseaux d’entreprises.

Nous avons la solution qui comblera le vide existant entre les environnements physiques et virtuels, permettant ainsi de réactiver les outils de sécurité comme les IDS, les Data Loss Prevention Systems, et les sondes de capture sans poser de problèmes à l’environnement virtuel.

Contrairement aux approches alternatives consistant en une simple capture des environnements virtuels, l’un des objectifs du Phantom est d’extraire les paquets de l’environnement le plus rapidement et le plus économiquement possible.

En se raccordant directement dans l’hyperviseur ESX, le Phantom est capable de copier les paquets lorsqu’ils transitent entre les VM invitées avec un minimum d’overhead.

Une petite machine virtuelle est placée sur chaque hôte virtuel recevant les informations de configurations et transmettant les paquets sélectionnés hors de l’environnement virtuel, mais aucun traitement significatif (et donc aucun impact sur la performance réseau) ne se produit sur l’hôte virtuel lui-même. Le Phantom ne place pas non plus le virtual Switch au sein de l’hôte en mode promiscuous dans la mesure où cela affecterait significativement la performance.

Une caractéristique-clé pour les taps dans les environnements virtuels est le support du vMotion, le déplacement en apparence aléatoire des VM d’un serveur virtuel à un autre.

Augmenter la sécurité réelle en utilisant les taps virtuels Phantom

Lorsque le Phantom est installé sur chaque serveur virtuel, la capture du trafic parmi les VM invitées sélectionnées n’est pas interrompue et les événements vMotion sont essentiellement transparents.

D’autres approches, comme placer des VM invitées avec des fonctions de sécurité sur chaque serveur virtuel, ont un impact indésirable et coûteux sur la performance et pose d’énormes problèmes aux environnements de management réseau & sécurité existants. Ces approches pourraient fonctionner dans des environnements virtuels de très petite taille, mais lorsque 10, 50 ou plusieurs hôtes virtuels sont impliqués, la seule approche raisonnable consiste à utiliser la technologie des taps qui n’impacte pas la performance et ou n’augmente pas l’overhead de management. Le Phantom répond aisément aux exigences des entreprises qui ont besoin de visibilité dans les environnements virtuels.

Résultats des Tests

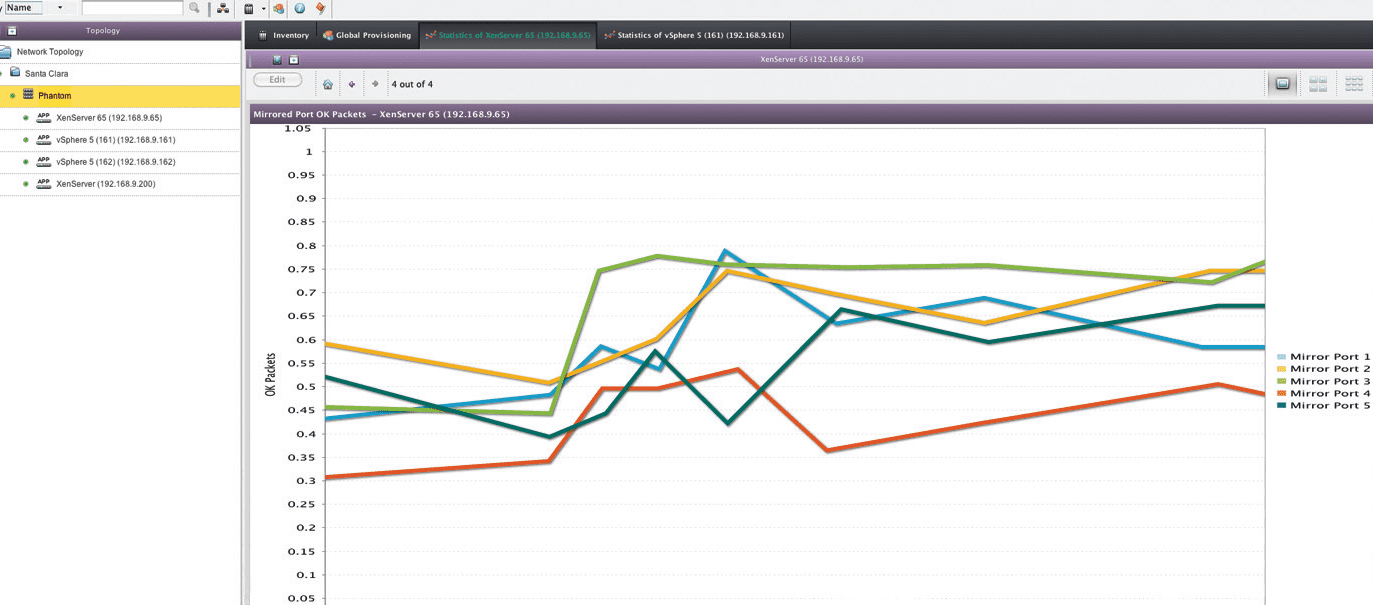

Lors du test d’une version d’essai d’un tap Phantom, nous avons pu intégrer rapidement le Phantom dans un environnement vSphere à 4 nœuds. Une remarque importante : Tandis que l’installation du Phantom s’effectue en fonctionnement normal, la désinstallation nécessite un reboot du serveur ESX ! Nous avons configuré le Phantom à l’aide de l’appliance de management incluse. Le Phantom s’intègre très bien dans la vSphere, ce qui réduit la charge de travail. Par exemple, l’appliance de management assimile automatiquement tous les hôtes ESX, toutes les VM invitées et tous les réseaux virtuels à partir de la vSphere. Cela simplifie la gestion et permet de réduire l’oubli de systèmes et les erreurs humaines.

Un des avantages de l’appliance de management est que les taps Phantom envoient les informations de Netflow (qui peuvent être distribuées à des collecteurs spécialisées) à l’appliance, donnant un accès facilité à des graphiques et des statistiques simples relatifs au trafic, comme les tops talkers et les protocoles utilisés sur chaque VM invitée.

Chaque tap Phantom virtuel peut envoyer le trafic sélectionné jusqu’à quatre dispositifs, encapsulés dans un tunnel GRE. Idéalement, il faudrait utiliser le Director Netoptics pour agréger et redistribuer le trafic extrait vers les dispositifs de performance réseau et de sécurité. Lors de notre test, nous avons utilisé un client Unix pour recevoir et dés-encapsuler le trafic GRE, un piètre substitut du Director.

Une fonctionnalité intéressante du Phantom est la possibilité de définir une règle IP : sur quel trafic à extraire et sur quel trafic à ignorer. Cela permet de réduire le trafic indésirable envoyé aux dispositifs de sécurité comme le partage interne de fichiers ou le trafic de backup, pas souvent inspecté. Cela peut aussi être utilisé pour envoyer différent types de trafic à différents dispositifs comme l’envoi de trafic de débogage pour un seul hôte à un analyseur de protocole. Même si la règle semble excessive, elle est en fait assez importante, car sans définition claire de règles, il est facile d’obtenir deux copies de chaque paquet quand les VM invitées se trouvent sur un hyperviseur différent. Lorsque les VM invitées se trouvent sur le même hyperviseur, le tap évite automatiquement la duplication de paquets.

Le Phantom TAP résout facilement la problématique d’extraction de flux et s’avère être la solution indispensable pour tout responsable sécurité à la recherche de visibilité sur les environnements virtuels étendus.